Часто для тех или иных сервисов требуется усилить безопасность с помощью сертификатов.

Однако в случае с Mikrotik — зачастую сертификаты нужны для организации OpenVPN сервера.

Многие генерируют сертификаты на своем ПК, а потом загружают и импортируют их в RouterOS, сам некоторое время пользовался этим способом. Но такой метод имеет и недостатки — ты не можешь управлять сертификатами или списком отзывов, что чревато потерей той самой безопасности. В данном случае удобней генерировать сертификаты непосредственно в RouterOS и при необходимости производить их экспорт, или отзывать на нём же.

- System — Certificates — клацаем +

Сначала создаем корневой сертификат CA.

Name: CA — Можно любое, но так проще ориентировать потом.

Country: RU — Двухбуквенное обозначение страны

State: Moscow — Регион\область

Locality: Moscow — Населенный пункт

Organization: Название вашей организации

Unit: Ovpn — Название отдела (да, в моем случае отдел овпн)

Common Name: CA — Отображаемое\общедоступное имя

Subject Alt. Name — Необязательно поле (публичный ip, DNS, или email)

Days Valid = 3650 — Срок годности сертификата

Key Size — Длинна ключа сертификата, чем больше значение — тем сложнее сломать. Если вы параноик — используйте значение 8192, если нет 2048 в полне достаточно

На вкладке Key Usage выбираем crl sign и key cert. sign

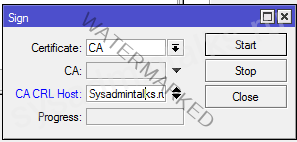

- ОК — ПКМ по сертификату — Sign

- В открывшемся окне оставляем CA и указываем CA CRL Host

Желательно, белый IP или FQDN имя роутера для списка отозванных сертификатов. Если такого нет — можно использовать 127.0.0.1 или своё имя.

По завершении процесса сертификат должен поменять статус на KLAT

K — Private Key

L — CRL

A — Authority

T — Trusted

Далее создаем сертификат сервера

- Снова жмем +

- General — примерно тоже, что и в предыдущем случае, только в качестве имени используем Server

- Переключаемся на вкладку Key Usage и снимаем флажки:

- crl sign

- data enciphement

- key cert sign

- Устанавливаем флаг

- tls server

- OK — Подписываем ПКМ — Sign

Certificate — выбираем новый сертификат сервера

CA — Указываем CA, созданный на предыдущем шаге

По завершении сертификат должен принять статус KIT

K — Private Key

I — Issued

T — Trusted

Далее создаем сертификат(ы) клиента:

- Снова нажимаем + и заполняем General

Поля с именем естественно Client

- На вкладке Key Usage оставляем только tls clinet

На этом этапе, я настоятельно рекомендую сохранить данный сертификат как шаблон, и дальше работать с его копиями, что бы не приходилось каждый раз заполнять поля. Так что:

- Apply — Copy

Сохраняем и подписываем.

После подписания статус сертификата станет KA

K — Private key

A — Authority

Можно переходить к настройке сервера.

Другие статьи по теме:

- Настройка OpenVPN Server на Mikrotik RouterOS

- Сборка opvn.conf для клиента Mikrotik

- RADIUS Server на базе WinSrv 2019 для Mikrotik

Отправить ответ